Em um post passado abordei o uso do Log do Application Insigths para visualizar ataques e anomalias Marcelo Sincic | Utilizando o Azure Application Insigths na Analise de Vulnerabilidades

Porem, vi a necessidade de complementar para alguns que me pediram para integrar as consultas com logs do MCAS, Defender e outros.

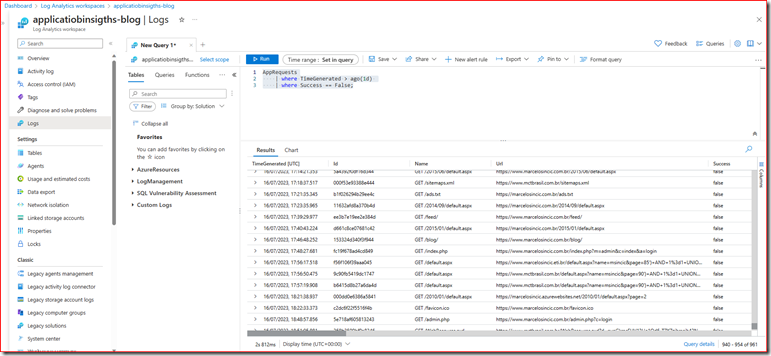

Partindo do principio que em todas as ferramentas utilizaremos KQL (Kusto Query Language) o primeiro passo é escrever o comando para isso e trazer o log como a imagem abaixo:

Na consulta acima é possivel trazer os dados que estão no dashboard do artigo anterior, porem por estar escrito em KQL poderá customizar as colunas, formatos e filtra o que melhor lhe interessa.

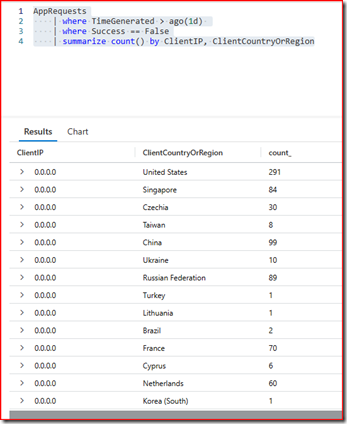

Por exemplo, poderá alerar a consulta original para trazer os IPs por paises que mais consultaram as páginas de seu site para detectar origens que deseja filtrar e barrar no firewall:

AppRequests

| where TimeGenerated > ago(1d)

| where Success == False

| summarize count() by ClientIP, ClientCountryOrRegion

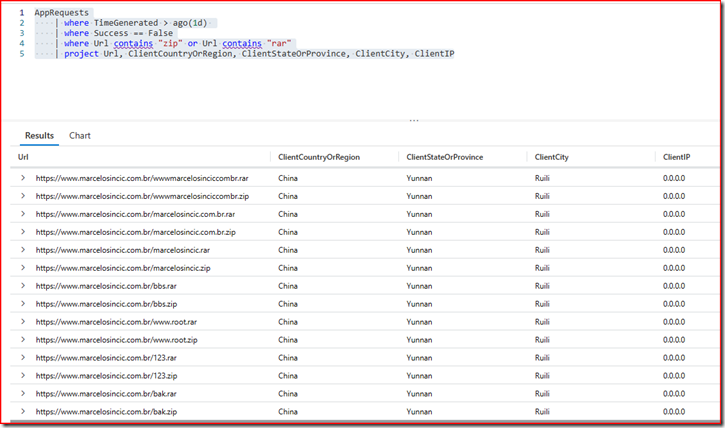

Outro exemplo é filtrar as requisições que tentaram baixar arquivos compactados diretamente de seu site, como o exemplo abaixo:

AppRequests

| where TimeGenerated > ago(1d)

| where Success == False

| where Url contains "zip" or Url contains "rar"

| project ClientCountryOrRegion, ClientStateOrProvince, ClientCity, ClientIP, Url

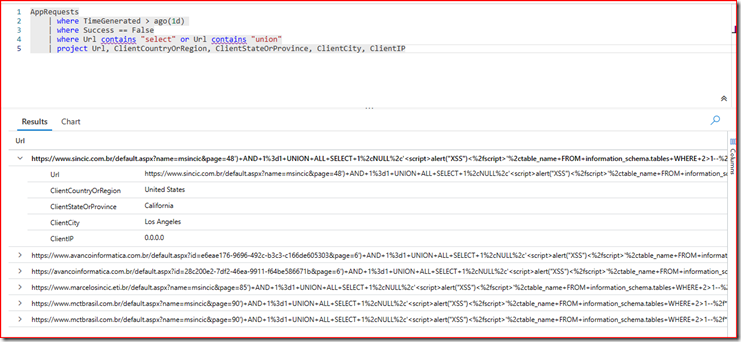

Um terceiro exemplo é eu conseguir identificar as tentativas de SQL Injection a partir dos comandos básicos utilizados para esse tipo de exploração de vulnerabilidade:

AppRequests

| where TimeGenerated > ago(1d)

| where Success == False

| where Url contains "select" or Url contains "union"

| project Url, ClientCountryOrRegion, ClientStateOrProvince, ClientCity, ClientIP

Conclusão

Com o uso dos logs armazenados de sua aplicação será possivel visualizar os principais ataques e como se defender melhorando sua aplicação e ter um monitoramento de atividades.