Desde a muito mantemos diagramas de bancos de dados em arquivos lógicos, que são utilizados pelos DBAs e desenvolvedores para criação de aplicações e recentemente de outras funções para dashboards.

Porem com o avanço de leis de compliance como GDPR e LGPD conhecer quem tem acesso e como acessa dados sensíveis se tornou um recurso essencial.

Muitas ferramentas de DLP já fazem com o uso de conectores esse mapeamento, como por exemplo o Security Center pode estender para SQL Server nos planos pagos.

Mas e se possuimos multiplas bases de dados em diferentes produtos, plataformas e serviços? Neste caso temos o Azure Purview.

O que o Purview oferece?

Com o catálogo de conectores você poderá incluir diversas fontes de dados que vão de SQL e Oracle a AWS S3 e Azure BLOB e descobrir o que está sendo disponibilizado e automaticamente mapear classificações e sensibilidade dos dados.

Por exemplo, quem são os usuários que consomem no Power BI uma determinada base de dados que contem cartões de crédito? Quais storage accounts possuem dados não estruturados contendo documentos pessoais dos clientes ou exames médicos?

Nessa linha de atuação é que teremos o Purview atuando, tanto para catalogar dados sensiveis como funcionar como um dicionário de dados e mapeamento de acesso aos dados da empresa pelo Power BI, por exemplo.

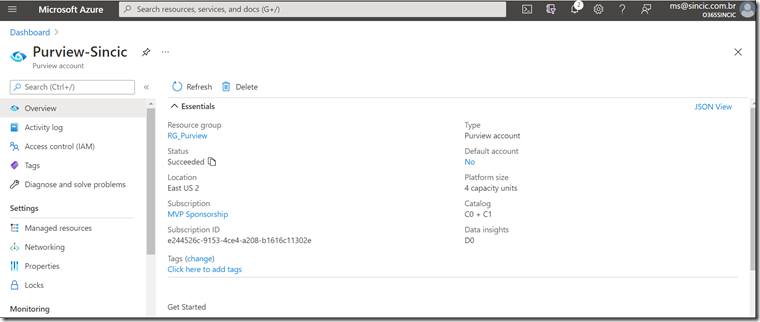

Requisitos do Purview

Para utilizar o Purview será necessário criar uma instancia de execução (começa com C1 de 4 “unidades”), um Hub de Eventos e uma Storage Account

O custo do Purview é computado pelas unidades e tambem pelos scans que são efetuados, sendo que alguns ainda estão em preview e com custo zero até 02/Agosto quando escrevo este artigo Pricing - Azure Purview | Microsoft Azure

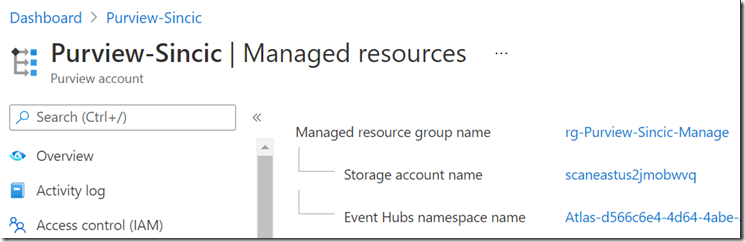

Acessando o Purview Studio

Toda a administração é feita pelo Studio, onde criamos os conectores e realizamos os scans.

Importante: O acesso aos dados é utilizado a managed account com o nome do recurso que você criou e seguindo os passos para cada tipo de recurso que irá mapear.

Registrando as Fontes de Dados

O Purview já traz uma série de conectores:

![clip_image001[5] clip_image001[5]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[5]_thumb.png)

O passo a passo abaixo é a conexão com a fonte de dados SQL Database. Primeiro definimos a fonte de dados e a coleção, que nada mais é do que antes da conexão criar agrupamentos como podem ser visto na tela anterior.

![clip_image001[7] clip_image001[7]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[7]_thumb.png)

Na sequencia definimos como será acessado os dados, pois na configuração acima vemos o servidor e banco de dados mas ainda não fizemos o acesso. Para isso será definido o tipo de identidade, sendo que no exemplo utilizei a managed account dando as permissões de read no SQL Server Management Studio (link no see more):

![clip_image001[11] clip_image001[11]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[11]_thumb.png)

Essa configuração de acesso são os SCANS, onde vão as definições do que será acessado, no exemplo por ser uma conexão SQL Server o database. Na sequencia verá que selecionei as tabelas e quais classificações quero mapear (note que são as mesmas do Office 365):

![clip_image001[13] clip_image001[13]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[13]_thumb.png)

![clip_image001[15] clip_image001[15]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[15]_thumb.png)

Uma vez configurados os scans você poderá definir se ele será executado uma unica vez ou de forma recorrente, sendo que isso pode ser feito abrindo os objetos abaixo da coleção, onde podem ser visto a lista, acessados os diferentes processos e os detalhes:

![clip_image001[19] clip_image001[19]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[19]_thumb.png)

![clip_image001[22] clip_image001[22]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[22]_thumb.png)

![clip_image001[17] clip_image001[17]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[17]_thumb.png)

Classificando e detalhando os dados mapeados

Uma vez os scans executados, automaticamente o Purview irá criar os assets como pode ser visto na função Browse Assets como a sequencia abaixo:

![clip_image001[24] clip_image001[24]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[24]_thumb.png)

![clip_image001[26] clip_image001[26]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[26]_thumb.png)

Uma vez aberta uma base de dados mapeada podemos definir detalhes, por exemplo criar uma classificação de dados para a base inteira, definindo quem são os donos/arquitetos dos dados e até definir para cada coluna um tipo especifico:

![clip_image001[28] clip_image001[28]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[28]_thumb.png)

![clip_image001[30] clip_image001[30]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[30]_thumb.png)

![clip_image001[32] clip_image001[32]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[32]_thumb.png)

![clip_image001[34] clip_image001[34]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[34]_thumb.png)

![clip_image001[36] clip_image001[36]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[36]_thumb.png)

![clip_image001[38] clip_image001[38]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[38]_thumb.png)

Nessa sequencia de telas podemos ver que os contatos são importantes para identificar quem conhece e mapeou aquela base de dados. Tambem vemos como definir descrição e classificação de dados individualmente, alem das que o Purview automaticamente já detectou.

Ainda nos assets posso vizualizar uso de dados, por exemplo quais bases de dados estão sendo usadas no Power BI de usuários PRO? O Purview permitirá que vc tenha essa visualização como abaixo:

![clip_image001[40] clip_image001[40]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[40]_thumb.png)

![clip_image001[42] clip_image001[42]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[42]_thumb.png)

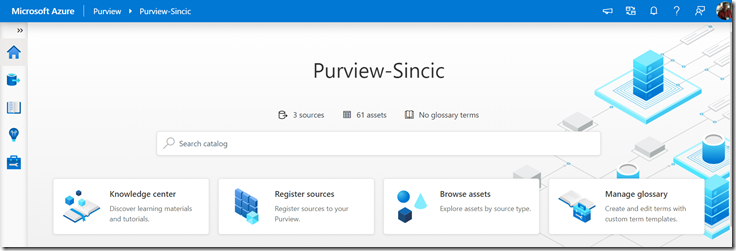

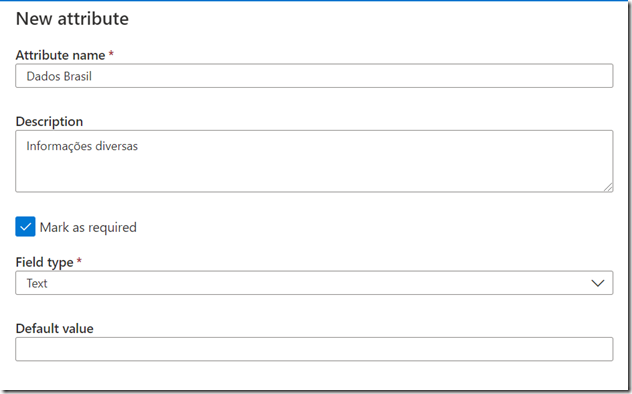

Customizando dados sensíveis e criando o glossário

Nos exemplos acima e na interface do Purview podem ser vistos dois itens, um já conhecido que é a classificação automática de sensibilidade e outra que é o glossário.

A classificação já tem pré-carregados os dados do Office 365 que são padrão dos compliances que a Microsoft já fornece, mas você poderá customizar novos assim como é feito no Compliance do Office 365:

![clip_image001[44] clip_image001[44]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[44]_thumb.png)

Alem disso poderá criar termos de glossário que nada mais são do que um dicionário de dados para consulta. É importantíssimo que isso seja feito, pois será uma base de dados para que administradores e outros especialistas consigam saber por exemplo, de bases de dados especificas.

Uma vez criado os verbetes do glossário, em cada fonte de dados, tabela e coluna será possivel identificar essa classificação como já mostrado na tela de dados da tabela.

![clip_image001[46] clip_image001[46]](http://www.marcelosincic.com.br/image.axd?picture=clip_image001[46]_thumb.png)

Interessante que para os itens é possível incluir atributos, ou seja indicar que se classificar uma tabela ou coluna como confidencial indicar um atributo obrigatório para escrever o motivo:

CONCLUSÃO

Uma vez mapeados com o Purview é possivel ter visibilidade de uso dos dados sensiveis, classificação dos dados em geral e montar um dicionario de dados moderno.