Muito foi falado da compra da Cloudyn pela Microsoft e como isso seria integrado no gerenciamento de custos do Azure.

A verdade é que antes do Cloudyn o Azure possuia poucas ferramentas boas para gerenciar custos, que envolvam:

- Detalhamento dos custos me periodos pré-definididos (dia, semana, mes, ano, etc)

- Comparativo entre custos e budget planejado

- Maiores custos

- Objetos “orfãos” ou expirados

- Outros…

Era possivel usar o Power BI mas exigia um conhecimento bem profundo da camada de dados que o Azure exportava, deixando a maioria dos clientes sem um bom suporte.

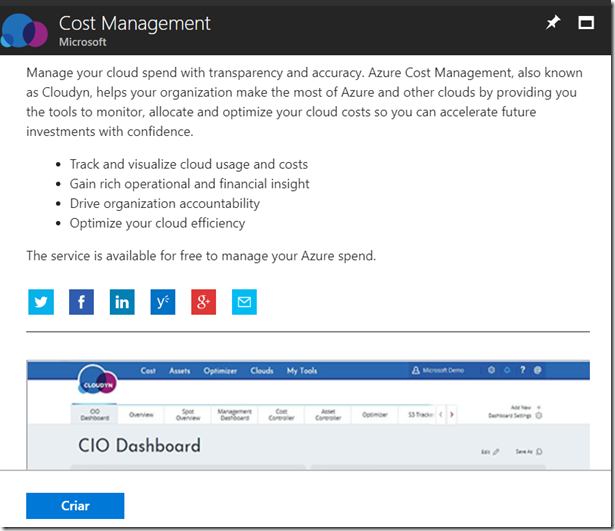

Pensando nisso, ao comprar o Cloudyn a Microsoft disponibilizou a ferramenta de forma gratuita (algumas features adicionais são pagas) que cumpre estas tarefas e com vários reports adicionais e práticos.

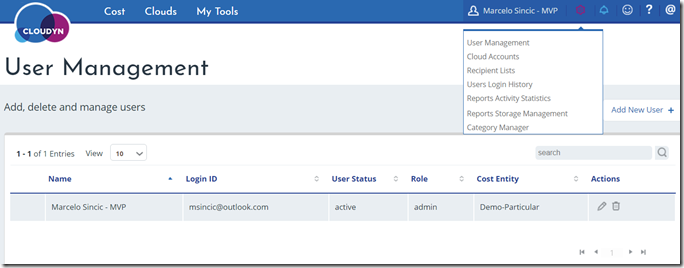

Instalando e Configurando o Cloudyn

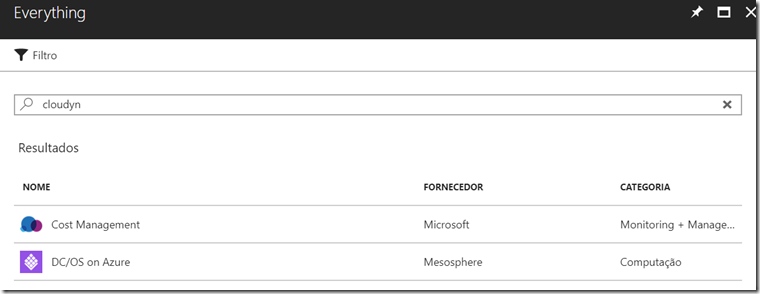

A instalação nada mais é do que uma aplicação que existe no Marketplace do Azure, com o nome de Cost Management, mas se procurar como Cloudyn tambem irá aparecer:

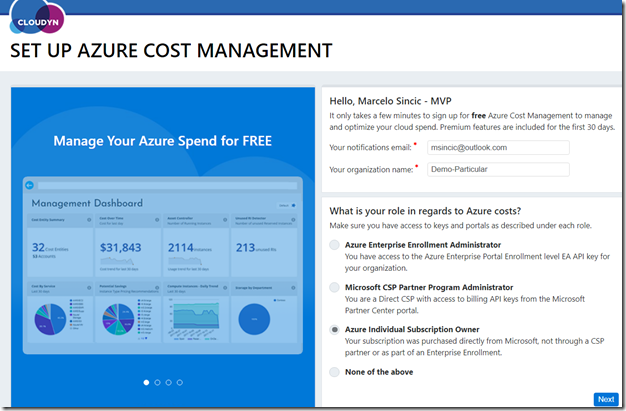

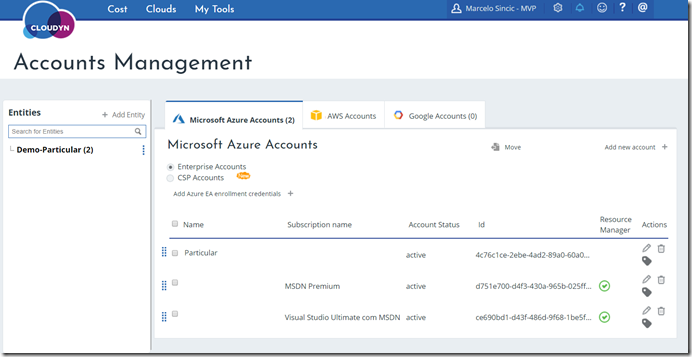

Insira os dados para notificação e o modelo de negócios que vc utiliza, em geral serão os dois primeiros (EA ou CSP). No caso de individual é para quem utiliza OPEN, Cartão de Crédito ou assinaturas MSDN como é o meu caso:

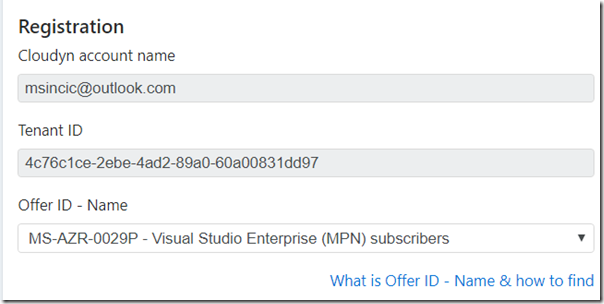

Na tela seguinte irão ser solicitados dados para encontrar as assinaturas, no meu caso a oferta de MSDN e meu tenant do Azure, que pode ser encontrado no portal em Subscriptions:

A partir dai o Cloudyn já encontra todas as subscriptions associadas ao seu usuário e vincula as assinaturas:

Utilizando os Reports de Budget do Cloudyn

Importante: Os dados podem demorar de 3 a 4 dias para serem populados.

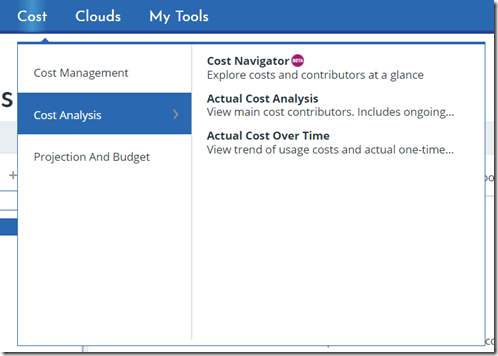

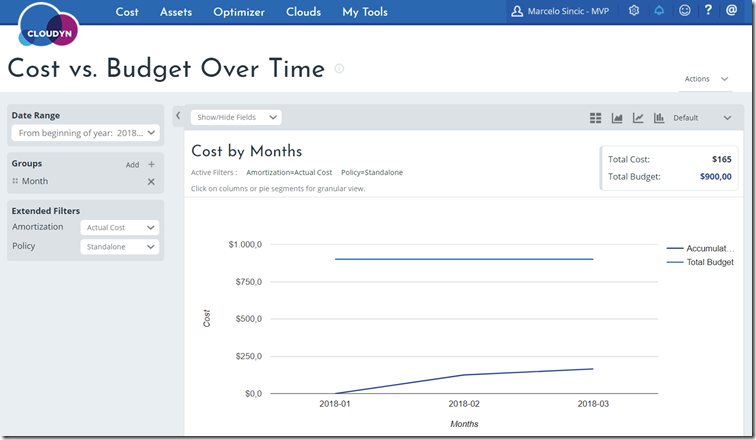

Os reports são o ponto alto da ferramenta, relatórios de custos analiticos com base em budget são excelentes.

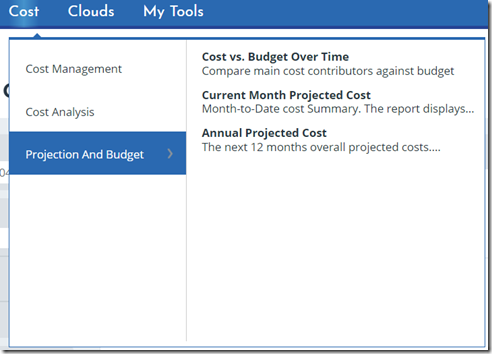

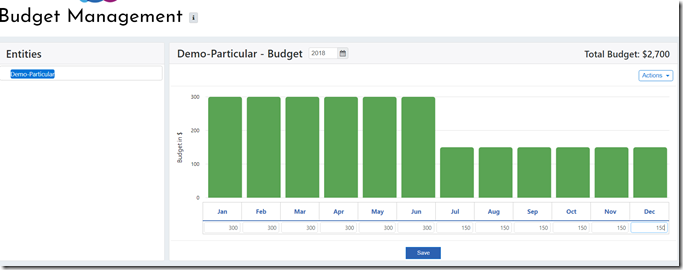

Para que estes relatório funcionem é importante criar o budget na opção “Projection and Budget”:

A partir dai já é possivel extrair os reports de Projetado x Utilizado, o que é a grande dor dos clientes Azure hoje.

Detalhando o Consumo e Otimizações

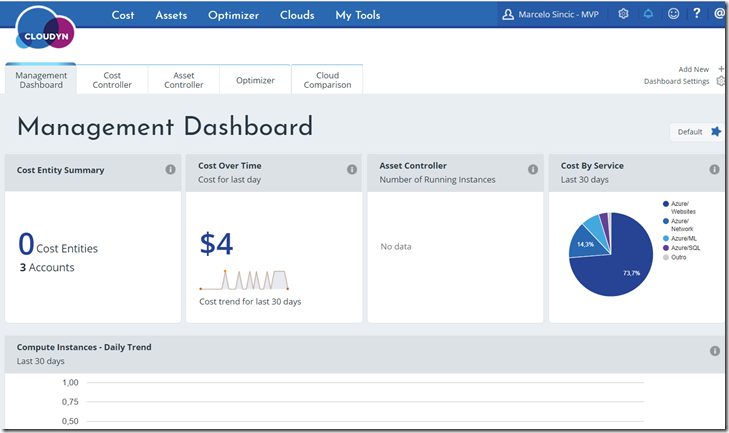

O Dashboard inicial do Cloudyn é didático e informativo por sí só:

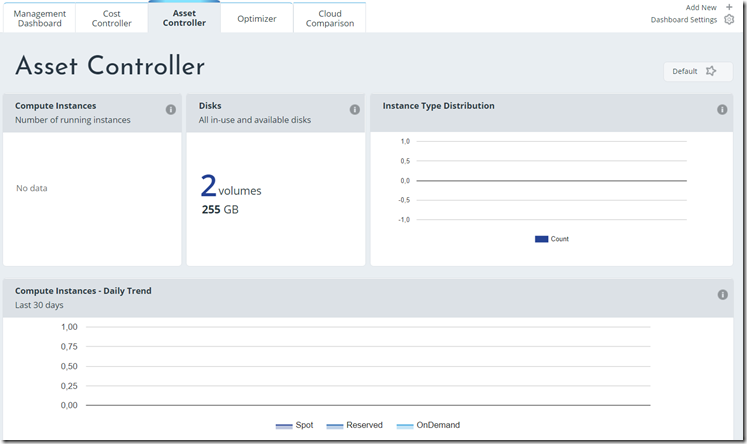

Em Asset Controller é possivel ver um resumo do que estamos tendo de recursos e a evolução destes recursos:

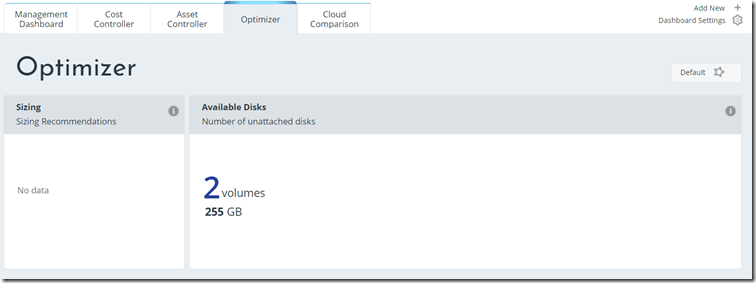

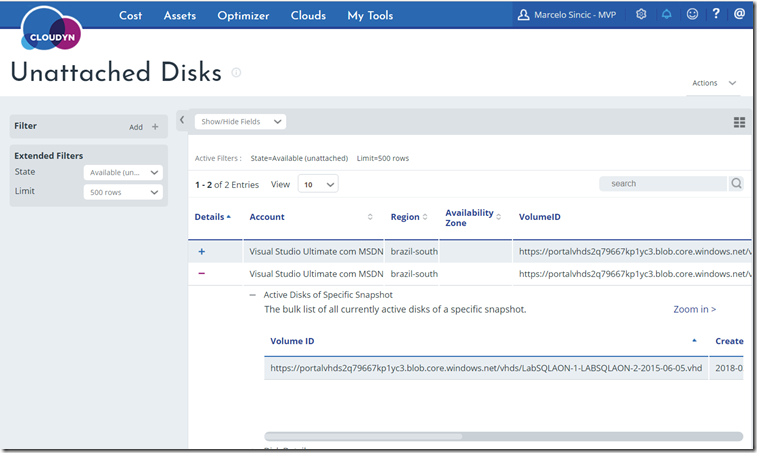

Um dos recursos mais importantes é em Optimizer onde podemos ver recursos orfãos ou superalocações, que são os hints (dicas) que o Cloudyn fornece de custos.

Um dos recursos mais importantes é em Optimizer onde podemos ver recursos orfãos ou superalocações, que são os hints (dicas) que o Cloudyn fornece de custos.

Veja que no meu caso, possui 2 discos que não estão vinculados a nenhuma VMs, ou seja pago o storage sem utilizar:

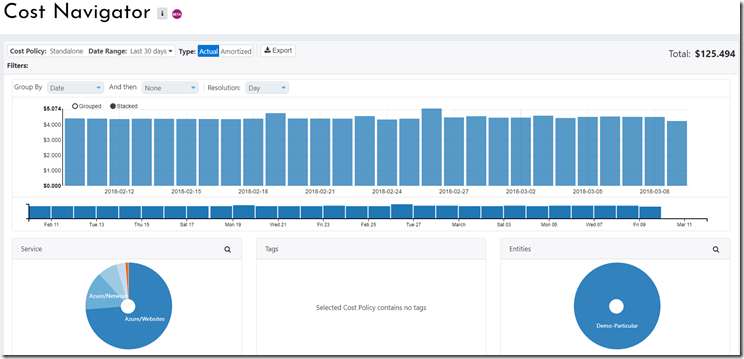

Já navegando pelos menus e executando os relatórios temos um muito interessante que é Cost Navigator onde podemos ver diversos periodos e detalhar os custos no periodo:

E principalmente, como comentado no tópico anterior, comparar o meu Budget com o Realizado:

Alguns outros relatórios que não printei aqui são interessantes:

CONCLUSÃO

Vale a pena instalar e utilizar essa ferramenta, o custo dele no seu ambiente é infimo em relação a qualidade dos dados apresentados.

Importante lembrar que em muitos casos é importante utilizar as TAGs para separar recursos em grupos, caso seja necessário.

Porem, mesmo sem as TAGs é possivel utilizar filtros nos relatórios para alguns dados mais especificos.